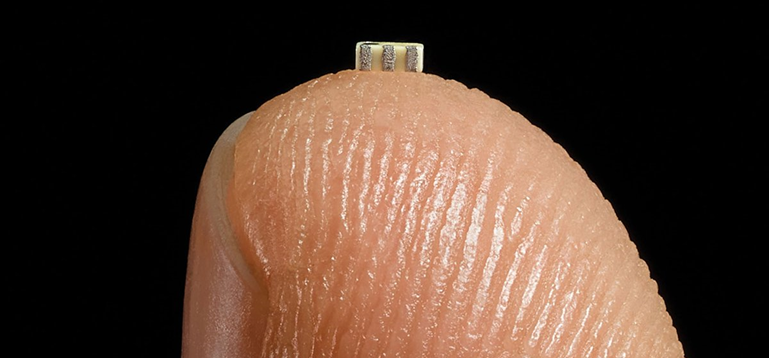

A través de esas herramientas, que no son más grandes que un grano de arroz, vulneraron la seguridad de las compañías estadounidenses, dos de las más importantes a nivel mundial.

En 2015, Amazon comenzó a evaluar silenciosamente una nueva empresa llamada Elemental Technologies , una posible adquisición para ayudar con una importante expansión de su servicio de transmisión de video, actualmente conocida como Amazon Prime Video.

Con sede en Portland, Oregon, Elemental hizo un software para comprimir archivos de video masivos y formatearlos para diferentes dispositivos. Su tecnología ha ayudado a transmitir los Juegos Olímpicos en línea, a comunicarse con la Estación Espacial Internacional y a canalizar las imágenes de aviones no tripulados a la Agencia Central de Inteligencia (CIA, por sus siglas en inglés).

Los contratos de seguridad nacional de Elemental no fueron la razón principal de la adquisición propuesta, pero encajan bien con los negocios gubernamentales de Amazon, como la nube altamente segura que Amazon Web Services (AWS) estaba construyendo para la CIA.

Para ayudar con esta tarea, AWS, que estaba supervisando la posible adquisición, contrató a una compañía externa para que examinara la seguridad de Elemental, según una persona familiarizada con el proceso.

En la primera revisión, descubrió conflictos altamente preocupantes, lo que llevó a AWS a observar más de cerca el producto principal de Elemental: los servidores costosos que los clientes instalaron en sus redes para manejar la compresión de video.

Estos servidores fueron ensamblados para Elemental por Super Micro Computer, una empresa con sede en San José (comúnmente conocida como Supermicro) que también es uno de los proveedores más grandes del mundo de tarjetas madre para servidores, los grupos de chips y condensadores montados en fibra de vidrio que actúan como neuronas de los centros de datos grandes y pequeños.

A finales de la primavera de 2015, el personal de Elemental empaquetó varios servidores y los envió a Ontario, Canadá, para que la empresa de seguridad de terceros los probara, asegura la fuente.

Anidados en las tarjetas madre de los servidores, los evaluadores encontraron un pequeño microchip, no mucho más grande que un grano de arroz, que no formaba parte del diseño original de las tablas.

Amazon reportó el descubrimiento a las autoridades estadounidenses, provocando ‘escalofríos’ a la comunidad de inteligencia. Los servidores de Elemental se pueden encontrar en los centros de datos del Departamento de Defensa, las operaciones de aviones no tripulados de la CIA y las redes a bordo de los buques de guerra de la Armada. Y Elemental fue sólo uno de los cientos de clientes de Supermicro.

Durante la subsecuente investigación altamente secreta, que permanece abierta más de tres años después, los investigadores determinaron que los chips permitieron a los atacantes crear una puerta oculta en cualquier red que incluyera las máquinas alteradas. Múltiples personas familiarizadas con el asunto afirman que los investigadores descubrieron que los chips habían sido insertados en fábricas dirigidas por subcontratistas en China.

Este ataque fue algo más grave que los ciberataques que emplean software que se han visto en el mundo. Las intromisiones en hardware son más difíciles de lograr y potencialmente más devastadoras, y prometen acceso sigiloso a largo plazo, algo en lo que las agencias de espionaje están dispuestas a invertir millones de dólares y muchos años.

Como un unicornio saltando sobre un arcoiris

Hay dos maneras en que los espías pueden alterar las entrañas de los equipos informáticos. Uno, conocido como interdicción, consiste en manipular dispositivos cuando están en tránsito de un fabricante a otro. Este enfoque es impulsado por las agencias de espionaje de EU, según documentos filtrados por el excontratista de la Agencia de Seguridad Nacional, Edward Snowden. El otro método implica modificaciones desde el principio, un ‘ataque de siembra’.

Un país en particular tiene una ventaja en la ejecución de este tipo de ataque: China, que según algunas estimaciones representa el 75 por ciento de los teléfonos móviles del mundo y el 90 por ciento de sus computadoras.

Sin embargo, lograr un ‘ataque de siembra’ en realidad significaría desarrollar una comprensión profunda del diseño de un producto, manipular los componentes en la fábrica y asegurar que los dispositivos manipulados hayan llegado a través de la cadena logística global a la ubicación deseada: una proeza similar a lanzar un palo en el río Yangtze, aguas arriba de Shanghai y asegurándose de que llegue a Seattle.

“Tener un implante superficial de hardware a nivel nacional sería como ver un unicornio saltando sobre un arcoíris”, dice Joe Grand, un hácker de hardware y fundador de Grand Idea Studio. “El hardware está tan lejos del radar, casi es tratado como magia negra”.

Pero eso es justo lo que encontraron los investigadores de EU: una unidad del Ejército Popular de Liberación insertó chips durante el proceso de fabricación.

En Supermicro, los espías chinos parecen haber encontrado un conducto perfecto para lo que los funcionarios estadounidenses ahora describen como el ataque a la cadena de suministro más importante que se haya realizado contra las compañías estadounidenses.

Un funcionario asegura que los investigadores descubrieron el ataque eventualmente afectó a casi 30 compañías, incluyendo un banco importante, contratistas del Gobierno y la compañía más valiosa del mundo, Apple.

La empresa de Tim Cook era un cliente importante de Supermicro y había planeado ordenar más de 30 mil servidores en dos años para una nueva red global de centros de datos.

Tres expertos de alto nivel de la tecnológica explican que, durante el verano de 2015, también encontraron chips maliciosos en las tarjetas madre de Supermicro. Apple cortó sus lazos con esa empresa el año siguiente, argumentando ‘otras razones’.

En declaraciones enviadas por correo electrónico, Amazon (que anunció la adquisición de Elemental en septiembre de 2015 ), Apple y Supermicro rechazaron lo publicado por Bloomberg Businessweek.

“Es falso que AWS supiera sobre alguna cuestión que comprometiera la cadena de suministro, un problema con chips maliciosos o modificaciones de hardware al adquirir Elemental”, escribió Amazon.

“En esto podemos ser muy claros: Apple nunca ha encontrado chips maliciosos, ‘manipulaciones de hardware’ o vulnerabilidades plantadas a propósito en ningún servidor”, aseguró la tecnológica.

“No tenemos conocimiento de ninguna investigación de este tipo”, detalló un portavoz de Supermicro, Perry Hayes.

El Gobierno chino no abordó directamente las preguntas sobre la manipulación de los servidores de Supermicro, emitiendo una declaración que decía, en parte, que “la seguridad de la cadena de suministro en el ciberespacio es un tema de preocupación común, y China también es una víctima”. El FBI y la Oficina del director de Inteligencia Nacional, en representación de la CIA y la NSA, declinó hacer comentarios.

Las declaraciones de las compañías negando la información son refutadas por seis actuales y antiguos funcionarios de seguridad nacional quienes, en negociaciones que comenzaron durante la administración de Barack Obama y continuaron bajo el Gobierno de Donald Trump, detallaron el descubrimiento de los chips y la investigación gubernamental.

Uno de esos funcionarios y dos personas dentro de AWS proporcionaron amplia información sobre cómo se desarrolló el ataque en Elemental y Amazon. El funcionario y uno de los informantes también describieron la cooperación de Amazon con la investigación del Gobierno.

Además de los tres miembros de Apple, cuatro de los seis funcionarios estadounidenses confirmaron que la tecnológica fue una víctima. En total, 17 personas reiteraron la existencia la manipulación del hardware de Supermicro y otros elementos de los ataques. A las fuentes se les concedió el anonimato debido a la naturaleza sensible y, en algunos casos, porque expusieron información clasificada.

Un funcionario gubernamental comenta que el objetivo de China es el acceso a largo plazo a secretos corporativos de alto valor y redes gubernamentales sensibles. No se sabe si los datos de los consumidores hayan sido robados.

Las consecuencias del ataque y su investigación continúan desarrollándose. La administración de Trump ha hecho que el hardware de las computadoras y las redes, incluidas las tarjetas madre, sea el foco de su última ronda de sanciones comerciales contra China, y los funcionarios de la Casa Blanca han dejado claro que, como resultado, las compañías comenzarán a cambiar sus cadenas de suministro a otros países.

Un cambio de este tipo podría calmar a los funcionarios que han estado advirtiendo durante años sobre la seguridad de la cadena de suministro, a pesar de que nunca han revelado una razón importante de sus preocupaciones.

Así se dio el hackeo

En 2006, tres ingenieros en Oregon tuvieron una idea brillante. La demanda de video móvil estaba a punto de explotar, y predijeron que los emisores estarían desesperados por transformar los programas diseñados para televisión a los diversos formatos necesarios para ver en teléfonos inteligentes, computadoras portátiles y otros dispositivos.

Para satisfacer la demanda anticipada, los ingenieros iniciaron Elemental Technologies, reuniendo lo que un antiguo asesor de la compañía llama ‘un equipo de genios’ para escribir códigos que adaptarían los chips gráficos ultrarrápidos que se producen para las máquinas de videojuegos de alta gama.

El software resultante redujo drásticamente el tiempo que tomó procesar grandes archivos de video. Luego, Elemental cargó el software en servidores personalizados con sus logotipos.

Los servidores deesa empresa se vendieron por hasta 100 mil dólares cada uno, con márgenes de ganancia de hasta el 70 por ciento, según un exasesor de la compañía.

Dos de los clientes más antiguos de Elemental fueron la iglesia mormona, que utilizó la tecnología para transmitir sermones a las congregaciones de todo el mundo, y la industria del cine para adultos, que no lo hizo.

Elemental también comenzó a trabajar con agencias de espionaje estadounidenses. En 2009, la compañía anunció una asociación de desarrollo con In-Q-Tel , el brazo de inversión de la CIA, un acuerdo que allanó el camino para que los servidores de la empresa se utilizaran en misiones de seguridad nacional en todo el Gobierno estadounidense.

Los documentos públicos, incluidos los propios materiales promocionales de la compañía, muestran que los servidores se han utilizado dentro de los centros de datos del Departamento de Defensa para procesar imágenes de aviones no tripulados y cámaras de vigilancia, en buques de guerra de la Marina para transmitir transmisiones de misiones aéreas y en edificios gubernamentales para permitir videoconferencias seguras . La NASA, ambas cámaras del Congreso y el Departamento de Seguridad Nacional también han sido clientes. Esta cartera hizo de Elemental un objetivo para los adversarios extranjeros.

Supermicro había sido una opción obvia para construir servidores de Elemental. Con sede en el norte del aeropuerto de San José, en un tramo lleno de smog de la Interestatal 880, la compañía fue fundada por Charles Liang, un ingeniero taiwanés que asistió a una escuela de posgrado en Texas y luego se mudó al oeste para comenzar con su esposa Supermicro en 1993.

Silicon Valley estaba subcontratando en ese entonces, forjando un camino de fábricas taiwanesas y chinas a los consumidores estadounidenses, y Liang agregó una ventaja reconfortante: las tajertas madre de Supermicro se diseñarán principalmente en San José, cerca de los clientes más grandes de la compañía, incluso si los productos se fabrican en el extranjero.

Hoy, Supermicro vende más tarjetas madre que casi nadie más. También domina el mercado de mil millones de dólares para tableros utilizados en computadoras de propósito especial, desde máquinas de MRI hasta sistemas de armas.

Sus tarjetas madre se pueden encontrar en configuraciones de servidor hechas por pedido en bancos, fondos de cobertura, proveedores de computación en la nube y servicios de alojamiento web, entre otros sitios. Supermicro tiene instalaciones de ensamblaje en California, Holanda y Taiwán, pero sus tarjetas, su producto principal, son casi todas fabricadas por contratistas en China.

El paso de la compañía a los clientes depende de una personalización inigualable, que es posible gracias a cientos de ingenieros que trabajan de tiempo completo y un catálogo que abarca más de 600 diseños.

La mayoría de su fuerza laboral en San José es taiwanesa o china, y el mandarín es el idioma preferido, con caracteres hanzi llenando las pizarras, según seis exempleados.

Muchas llamadas de rutina se realizan dos veces, una para trabajadores que solo hablan inglés y otra vez en mandarín. Los últimos son más productivos, según las personas que han estado en ambos.

Estos lazos en el extranjero, especialmente el uso generalizado del mandarín, habrían facilitado a China comprender mejor las operaciones de Supermicro y potencialmente infiltrarse en la compañía. (Un funcionario estadounidense dice que la investigación del Gobierno aún está examinando si se espiaron espías dentro de Supermicro u otras compañías estadounidenses para ayudar en el ataque).

La seguridad estaba comprometida… y los clientes no lo sabían

Con más de 900 clientes en 100 países para 2015, Supermicro ofreció avances en una gran cantidad de temas sensibles. “Piense en Supermicro como el Microsoft del mundo del hardware”, dice un exfuncionario de inteligencia de EU que ha estudiado Supermicro y su modelo de negocio.

“Atacar a las tarjetas madre de Supermicro es como atacar a Windows. Es como atacar a todo el mundo “.

La seguridad de la cadena de suministro de tecnología global se había visto comprometida, incluso si los consumidores y la mayoría de las empresas aún no lo sabían.

Mucho antes de que surgiera la evidencia del ataque dentro de las redes de compañías estadounidenses, las fuentes de inteligencia de EU informaron que los espías de China tenían planes de introducir microchips maliciosos en la cadena de suministro.

Las fuentes no fueron específicas, según una persona familiarizada con la información que proporcionaron, pero hay que recordar que millones de tarjetas madre se envían a Estados Unidos anualmente.

En el primer semestre de 2014, otra persona informada sobre las discusiones de alto nivel explica que los funcionarios de inteligencia fueron a la Casa Blanca con algo más concreto: el ejército de China se estaba preparando para insertar los chips en las tarjetas madre de Supermicro destinadas a empresas estadounidenses.

La especificidad de la información era notable, pero también lo eran los desafíos que planteaba. La emisión de una advertencia general a los clientes de Supermicro podría haber paralizado a la compañía, un importante fabricante de hardware estadounidense, y no estaba claro a partir de la inteligencia a quién se dirigía la operación o cuáles eran sus objetivos finales.

Además, sin la confirmación de que alguien había sido atacado, el FBI estaba limitado en la forma en que podía responder. La Casa Blanca solicitó actualizaciones periódicas a medida que llegaba la información, dice la persona familiarizada con las discusiones.

Apple descubrió chips sospechosos en los servidores de Supermicro alrededor de mayo de 2015, luego de detectar una actividad extraña en la red y problemas de firmware (soporte lógico inalterable), según una persona familiarizada con la línea de tiempo.

Dos de los ejecutivos principales de Apple dicen que la compañía informó sobre el incidente al FBI, pero mantuvo detalles sobre lo que había detectado estrechamente, incluso internamente.

Los investigadores del Gobierno seguían buscando pistas por su cuenta cuando Amazon hizo su descubrimiento y les dio acceso al hardware comprometido, según un funcionario estadounidense. Esto creó una oportunidad invaluable para las agencias de inteligencia y el FBI para realizar una investigación completa liderada por sus equipos de ciberespacio y contrainteligencia, para ver cómo se veían los chips y cómo funcionaban.

Los chips en los servidores de Elemental fueron diseñados para ser lo más discretos posible, de acuerdo con una persona que vio un informe detallado preparado para Amazon por su tercer contratista de seguridad, así como una segunda persona que vio fotos digitales e imágenes de rayos X de los chips, datos que se incorporaron en un informe posterior preparado por el equipo de seguridad de Amazon.

De color gris o blanquecino, los chips se parecían más a los acopladores de acondicionamiento de señal, otro componente común de la tarjeta madre, que a los microchips, por lo que era poco probable que fueran detectables sin un equipo especializado. Dependiendo del modelo de tablero, los chips variaron ligeramente en tamaño, sugiriendo que los atacantes habían suministrado diferentes fábricas con diferentes lotes.

Los funcionarios familiarizados con la investigación detallan que el papel principal de los implantes como estos es abrir puertas que otros atacantes puedan atravesar.

“Los ataques de hardware tienen que ver con el acceso”, como lo expresó un exfuncionario de alto rango. En términos simplificados, los implantes en el hardware de Supermicro manipularon las instrucciones de operación principales que le dicen al servidor qué hacer cuando los datos se mueven a través de una tarjeta madre,comentaron dos personas familiarizadas con la operación de los chips.

Esto sucedió en un momento crucial, ya que pequeños pedazos del sistema operativo se almacenaban en la memoria temporal de la tarjeta en ruta al procesador central del servidor, la CPU. El implante se colocó en la tarjeta de manera que le permitiera editar efectivamente esta cola de información, inyectando su propio código o alterando el orden de las instrucciones que debía seguir la CPU.

Como los implantes eran pequeños, la cantidad de código que contenían también era pequeña, pero fueron capaces de hacer dos cosas muy importantes: decirle al dispositivo que se comunique con una de varias computadoras anónimas en otro lugar de internet que cargaron con un código más complejo y preparando el sistema operativo del dispositivo para aceptar este nuevo código.

Fuente: El Financiero